Daria

20 okt 2022

Volgens Cybersecurity Ventures heeft het jaar 2021 te maken gehad met verschillende cybercriminaliteit die wereldwijd schade heeft veroorzaakt van $6 biljoen, en wat nog zorgwekkender is, is dat deze kosten naar verwachting elk jaar met 15% zullen stijgen in de komende vijf jaar.

Dat is de reden waarom de Raad en het Europees Parlement kwamen met een nieuwe richtlijn, NIS2 (Richtlijn inzake de veiligheid van netwerken en informatiesystemen) met als doel de beveiliging van organisaties in Europa te versterken. In vergelijking met NIS, zal de NIS2-richtlijn niet alleen grote bedrijven treffen, maar ook kleine en middelgrote ondernemingen (KMO's), die ‘essentiële activiteiten’ uitvoeren of zaken doen met bedrijven die dat doen. Het voorstel somt verschillende elementen van beveiliging op die bedrijven moeten implementeren, waarvan er één kwetsbaarheidsdisclosure is.

Organisaties die niet voldoen aan de richtlijn kunnen een boete tegemoet zien. We moeten echter niet denken aan deze implementatie als iets dat moet gebeuren omdat het door de wet opgelegd is, maar we moeten het zien als een intrinsieke interesse en motivatie om digitale beveiliging op hoog niveau te creëren en te onderhouden.

Bovendien heeft het hebben van een gecoördineerd kwetsbaarheidsdisclosure (CVD) beleid dat op uw website is gepubliceerd verschillende positieve effecten: het helpt niet alleen bij compliance en maakt uw bedrijf veiliger, maar het toont ook aan de wereld dat u beveiliging serieus neemt en aandacht besteedt aan deze kwesties. Bovendien opent het ook de deur naar een groot netwerk van behulpzame beveiligingsprofessionals die soms, geheel per ongeluk, iets kunnen vinden dat verband houdt met uw bedrijf. Het hebben van dit beleid dat gepubliceerd is, geeft hen een duidelijke en veilige weg om u te helpen / contact met u op te nemen.

Maar het eindigt hier niet. Er moet ook een proces zijn om de binnenkomende meldingen te behandelen. Dit proces vereist op zijn beurt toewijding van het management en reservaties van capaciteit om adequaat te reageren op kwetsbaarheden. Sommige organisaties hebben mogelijk al procedures in plaats over hoe om te gaan met kwetsbaarheden, bijvoorbeeld die gevonden tijdens een penetratietest. Het proces voor het afhandelen van kwetsbaarheden die via het CVD-programma worden gerapporteerd, kan vaak aansluiten bij deze bestaande processen.

Het hebben van disclosuresbeleid is niets nieuws. In 2013 publiceerde het Nederlands Nationaal Cyber Security Centrum (NCSC) een richtlijn voor Verantwoordelijke Disclosure die de weg zou banen voor wat nu het Gecoördineerd Kwetsbaarheidsdisclosurebeleid is. Sindsdien moedigt het NCSC zowel publieke als private entiteiten aan om dergelijke beleid te implementeren. Waarom? Omdat het NCSC gelooft dat een op vertrouwen gebaseerde samenwerking binnen het netwerk de digitale wereld veiliger zal maken, en dat doen wij ook!

Vandaag willen we graag een paar woorden zeggen over hoe je het disclosureproces op de juiste manier kunt afhandelen, waarom het belangrijk is om dat te doen en wat een goed CVD-programma eigenlijk maakt.

Om te beginnen geloven we dat communicatie de sleutel is tot een succesvol CVD-proces. Een groot voordeel van CVD is dat u kunt beslissen hoe u wilt dat de hacker gevonden kwetsbaarheden rapporteert en verwachtingen van tevoren beheert door te communiceren hoe u de meldingen zult behandelen. We willen enkele punten doornemen over hoe te communiceren over, tijdens en na het disclosureproces.

Communicatie over het disclosureproces

In het CVD-beleid beschrijft een organisatie de voorwaarden die moeten worden vervuld om de melding in overweging te nemen, en kan een belofte doen over hoe deze zal worden behandeld. Een van de belangrijkste dingen die duidelijk moeten worden vermeld, is het principe van “safe harbor” - wat betekent dat de organisatie de meldende partij niet zal rapporteren of andere juridische stappen zal ondernemen, zolang het onderzoek en de melding zijn uitgevoerd binnen de beschreven voorwaarden. Het is raadzaam om duidelijk te definiëren welke doelwitten binnen de scope van het beleid vallen en welke onderzoeksmethoden zijn toegestaan. Dit is ook de plaats om de manier van communicatie te definiëren nadat een rapport is ingediend, bijvoorbeeld een tijdsbestek waarin de reporter een reactie kan verwachten. Ook is het mogelijk dat u op een bepaald moment het CVD-beleid wilt aanpassen, dus het is belangrijk om de meldende partijen op de hoogte te stellen van deze wijzigingen en wanneer deze zijn doorgevoerd. U kunt dat doen door de datum van publicatie van het bijgewerkte beleid op te geven. Bovendien moet het bedrijf ook aangeven hoe de hacker zal worden erkend en welke, indien van toepassing, beloning hij of zij zal krijgen.

Communicatie tijdens het disclosureproces

Op dit moment is het belangrijk dat, nadat de hacker een kwetsbaarheid heeft gerapporteerd, de organisatie communiceert over de oplossingstijd, evenals regelmatig updates naar de reporter over de status van de oplossing van de fout. Als er vertragingen zijn, en de organisatie niet in staat is om de deadline te halen, moet dit ook gecommuniceerd worden. Open en transparant zijn over het proces en de voortgang zal frustraties voorkomen. De meeste reporters zullen begripvol zijn als dingen langer duren dan verwacht, zolang dit maar duidelijk gecommuniceerd wordt.

Communicatie na het disclosureproces

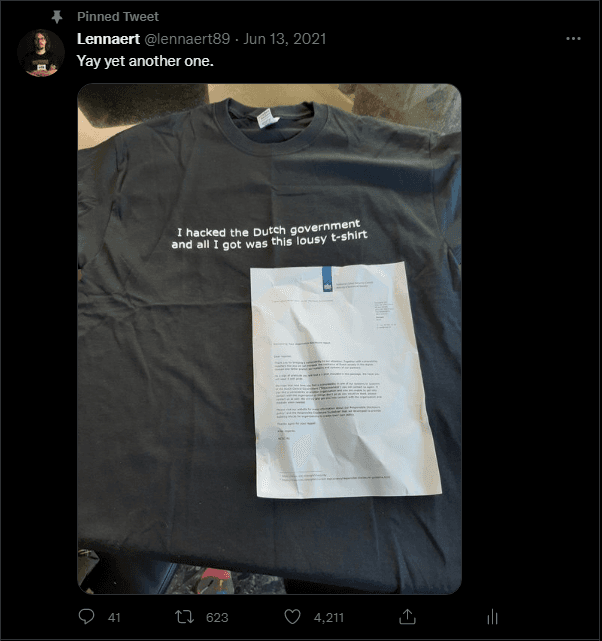

In dit stadium van het proces moet de organisatie verduidelijken of de hacker public erkenning wil hebben, aangezien dit voor sommige reporters belangrijk kan zijn, terwijl anderen anoniem willen blijven. Sommige bedrijven hebben een hall of fame op hun website, zodat anderen weten wie heeft bijgedragen aan hun online beveiliging. Om nog meer waardering aan de hacker te tonen kan er een beloning worden gegeven wanneer de kwetsbaarheid is verholpen. Dit teken van waardering kan bedrijfsswag zijn of zelfs een financiële beloning. Een mooi voorbeeld is het “Ik hackte de Nederlandse overheid en wat ik kreeg was dit waardeloze t-shirt”-shirt dat het Nederlands NCSC als beloning verstuurt. De reporters waarderen de erkenning, zelfs als het iets eenvoudigs is zoals een t-shirt dat zichtbaar is in deze tweet van onze beveiligingsanalist Lennaert Oudshoorn.

Tot slot, nadat het CVD-proces is voltooid, kunnen de hackers ook anderen informeren over de kwetsbaarheid en het ontdekkingsproces, aangezien disclosure ook draait om het verspreiden van kennis zodat anderen ervan kunnen leren. Soms worden afspraken gemaakt die openbare disclosure voorkomen. Echter, in een CVD-proces probeert een hacker te helpen zonder werkelijk voordeel voor zichzelf, wat het moeilijk maakt om voorwaarden zoals een geheimhoudingsovereenkomst op te leggen. Een ander voordeel van het toestaan van de openbare disclosure van een succesvol CVD-proces is dat u de wereld kunt tonen dat u beveiligingsmeldingen serieus neemt en daar actie op onderneemt.

Samenvattend geloven we dat het disclosureproces betekent samenwerken met de reporter om de gevonden problemen op te lossen, en beide partijen, de reporter en de ontvanger, moeten samenwerken en zich houden aan de afgesproken richtlijn!

Lees verder

CVD

Welkom terug bij het tweede deel van onze blog, waarin we alle veelvoorkomende mythes en misverstanden rond CVD ontrafelen.

8 dec 2024

CVD

CVD klinkt ingewikkeld, maar het is eenvoudiger dan je denkt. In deze blog nemen we de grootste misverstanden onder de loep.

18 nov 2024

CVD

Het bepalen van de ernst van een rapport met behulp van de CVSS-calculator.

31 jul 2024

CVD

Edwin van Andel vertelt over de CVD-mijlpalen in Nederland en het belang en de relevantie daarvan binnen de NIS2-richtlijn.

30 jan 2023

CVD

Markdown gebruiken om je rapport er beter uit te laten zien

1 dec 2022