Daria

31 jul 2024

Hoe beoordeelt u de ernst van een rapport met behulp van de CVSS-calculator? Hoe kunt u een goed rapport schrijven? Beveiligingsanalist, Lennaert Oudshoorn, heeft enkele tips en trucs opgeschreven.

Allereerst, wat is CVSS? CVSS staat voor het Common Vulnerability Scoring System, en is een gratis en open industrie standaard ontwikkeld door first.org voor het beoordelen van de ernst van de kwetsbaarheden in computersystemen. In Bug Bounty wordt deze standaard vaak gebruikt voor dit doel, om de ernst van de gerapporteerde kwetsbaarheid te meten. Om ervoor te zorgen dat uw rapport soepel kan worden getriageerd, is het belangrijk om de score correct in te stellen, en om dit te doen moet u de verschillende metrics en de betekenis van elke optie kennen.

Wat zijn de categorieën van de CVSS-scores?

CVSS-scores zijn onderverdeeld in vijf categorieën:

Geen, een score van 0.0 (Informational in het Zerocopter Platform)

Laag, een score tussen 0.1 en 3.9

Gemiddeld, een score tussen 4.0 en 6.9

Hoog, een score tussen 7.0 en 8.9

Kritisch, een score tussen 9.0 en 10.0

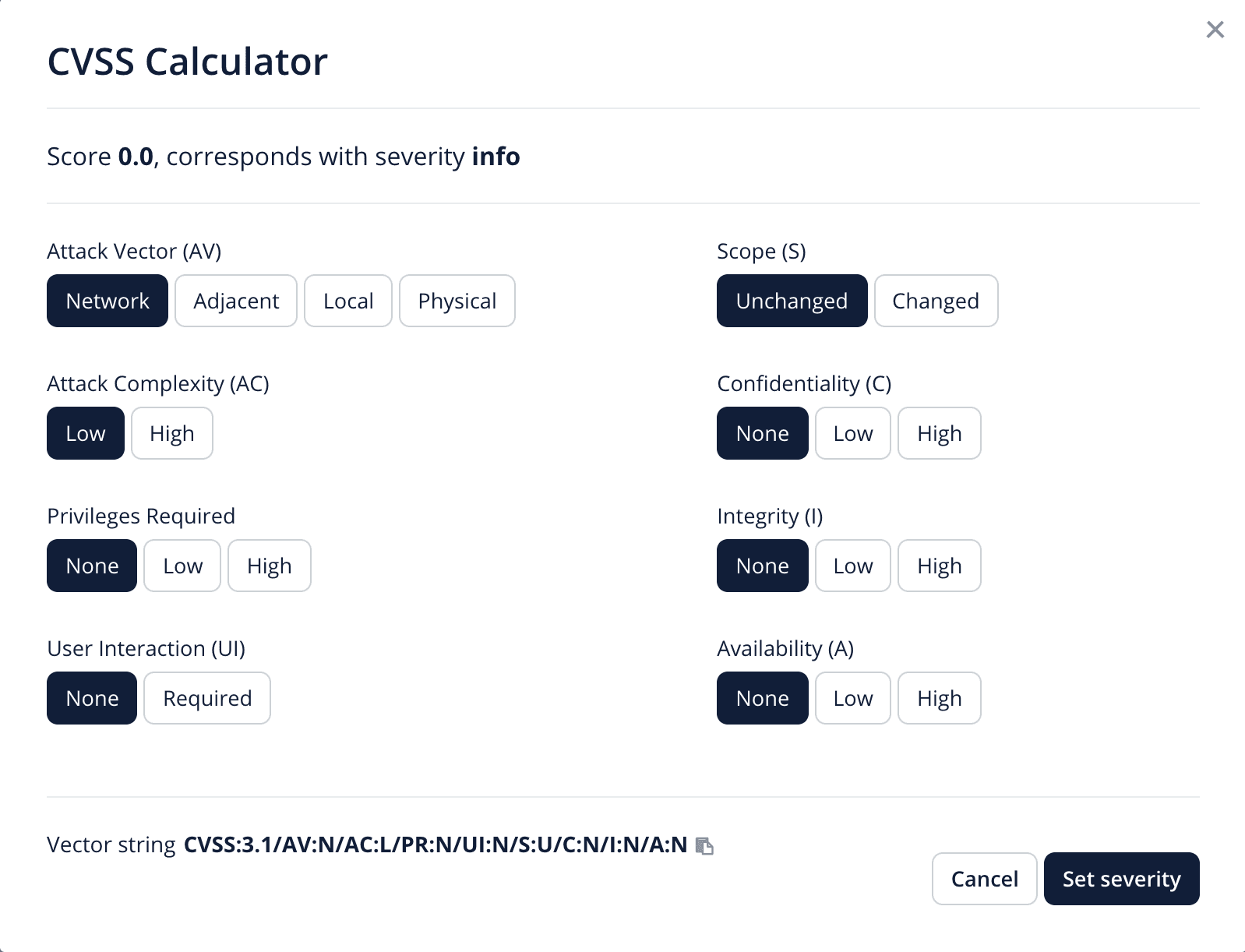

Bij het indienen van een bevinding op het Zerocopter-platform ziet u een optie genaamd de “CVSS Calculator” terwijl u uw rapport schrijft, door op deze knop te klikken opent u de calculator:

Hier ziet u de verschillende metrics die het systeem gebruikt om de ernstscore van uw kwetsbaarheid te berekenen. Deze metrics zijn als volgt:

Metric | Details |

Aanvalsvector (AV) | Deze metric weerspiegelt de context waarbinnen exploitatie van de kwetsbaarheid mogelijk is |

Aanvalscomplexiteit (AC) | Deze metric beschrijft de voorwaarden buiten de controle van de aanvaller die aanwezig moeten zijn om de kwetsbaarheid te exploiteren. |

Vereiste Privileges (PR) | Deze metric beschrijft het niveau van privileges dat een aanvaller moet bezitten voordat de kwetsbaarheid succesvol kan worden geëxploiteerd. |

Interactief Gebruik (UI) | Deze metric vastlegt de vereiste voor een menselijke gebruiker, anders dan de aanvaller, om deel te nemen aan de succesvolle compromittering van de kwetsbare component. |

Omvang (S) | De Scope-metric legt vast of een kwetsbaarheid in één kwetsbare component invloed heeft op bronnen in componenten buiten zijn beveiligingsomvang. |

Vertrouwelijkheid (C) | Deze metric meet de impact op de vertrouwelijkheid van de informatiebronnen die door een softwarecomponent worden beheerd als gevolg van een succesvol geëxploiteerde kwetsbaarheid. |

Integriteit (I) | Deze metric meet de impact op de integriteit van een succesvol geëxploiteerde kwetsbaarheid. Integriteit verwijst naar de betrouwbaarheid en juistheid van informatie. |

Beschikbaarheid | Deze metric meet de impact op de beschikbaarheid van de aangetaste component als gevolg van een succesvol geëxploiteerde kwetsbaarheid. |

U kunt meer lezen over deze metrics en hun mogelijke opties in de CVSS specificatiedocument.

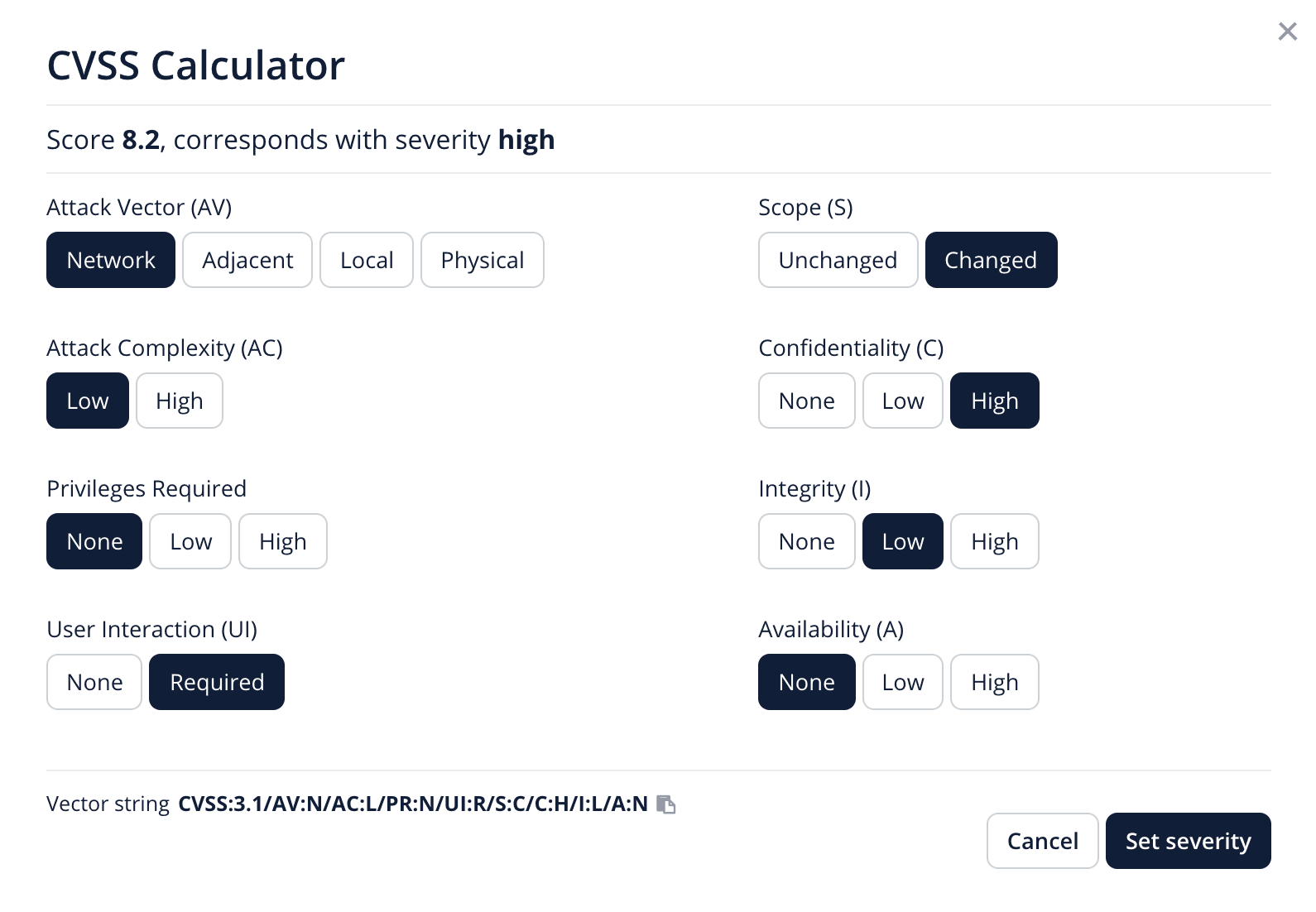

Laten we een voorbeeld bekijken en de calculator invullen voor een kwetsbaarheid voor reflected cross-site scripting.

De Aanvalsvector is Netwerk, aangezien de aanvaller niet op hetzelfde netwerk als het slachtoffer hoeft te zijn of Fysieke toegang hoeft te hebben.

De Aanvalscomplexiteit is Laag, wanneer een browser de payload laadt, zal deze altijd worden uitgevoerd.

De Vereiste Privileges zijn Geen, de aanvaller hoeft niet geauthenticeerd te zijn om het slachtoffer een URL met de payload erin te sturen.

Interactief Gebruik is vereist, het slachtoffer moet op de link klikken.

De Omvang is veranderd, aangezien de kwetsbare component de website is, maar de aangetaste component de webbrowser van de gebruiker is die de payload uitvoert.

Uit de Impact Metrics (Vertrouwelijkheid, Integriteit, Beschikbaarheid) is de Vertrouwelijkheid zeer aangetast, aangezien de aanvaller toegang kan krijgen tot de cookies van de slachtoffers en een sessie kan overnemen, de impact op de Integriteit is laag, aangezien de aanvaller de DOM kan hertekenen maar alleen voor een enkele kijker, en er wordt geen opgeslagen data op de website door deze aanval beïnvloed. Er is geen impact op de beschikbaarheid van het systeem.

Er zijn meer geweldige voorbeelden van hoe de calculator te gebruiken en hoe kwetsbaarheden te scoren hier.

Zoals u kunt zien in de afbeelding hierboven, heeft de calculator een score van 8.2, een kwetsbaarheid met hoge impact. Het toont ook wat een vectorstring wordt genoemd, een tekstuele weergave van de CVSS-score, in dit geval: CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:C/C:H/I:L/A:N

Hoe schrijf je een kwaliteitsrapport?

Om een kwaliteitsrapport te schrijven, moet het compleet zijn, en een compleet rapport heeft het volgende:

Een beschrijving van de kwetsbaarheid: De beschrijving moet de kwetsbaarheid schetsen en wat de mogelijke impact is.

Stappen om te reproduceren : De stappen om de kwetsbaarheid te reproduceren moeten duidelijk en beknopt zijn, omdat triage- en beveiligingsteams alle details nodig hebben om de gerapporteerde kwetsbaarheid te verifiëren en valideren. Duidelijke stappen om het probleem te reproduceren en een werkende Proof Of Concept (POC) zijn vereist, zonder deze kan een rapport niet worden geaccepteerd. Screenshots en video's kunnen helpen om de vereiste stappen uit te leggen, maar zijn geen vervanging voor de geschreven reproductiestappen.

Een suggestie voor mogelijke oplossingen: Dit wordt zeer gewaardeerd door onze klanten, maar we begrijpen dat het soms onmogelijk is om dit advies te geven zonder interne kennis van de getroffen systemen.

Natuurlijk is het ook belangrijk dat het rapport leesbaar en begrijpelijk is, dus we adviseren u altijd om het nogmaals door te lezen voordat u het indient. En daar zullen we het over hebben in onze volgende blog! Blijf op de hoogte!

Lees verder

CVD

Welkom terug bij het tweede deel van onze blog, waarin we alle veelvoorkomende mythes en misverstanden rond CVD ontrafelen.

8 dec 2024

CVD

CVD klinkt ingewikkeld, maar het is eenvoudiger dan je denkt. In deze blog nemen we de grootste misverstanden onder de loep.

18 nov 2024

CVD

Edwin van Andel vertelt over de CVD-mijlpalen in Nederland en het belang en de relevantie daarvan binnen de NIS2-richtlijn.

30 jan 2023

CVD

Markdown gebruiken om je rapport er beter uit te laten zien

1 dec 2022

CVD

NIS2 maakt CVD essentieel. Ontdek hoe sterke disclosure-regels bijdragen aan compliance, veiligheid en vertrouwen.

20 okt 2022